CLOUD ET SYSTÈMES

CLOUD ET SYSTÈMES

Notre SASE

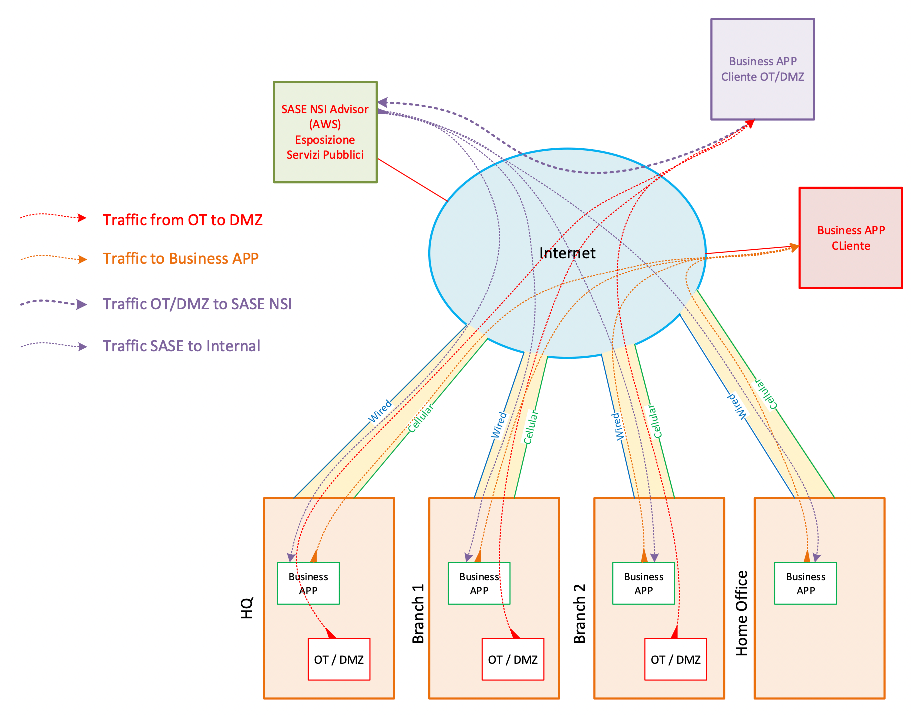

Secure Access Service Edge, est une technologie qui combine différentes solutions technologiques pour déplacer l’Edge (le bord de l’entreprise) de l’entreprise vers le cloud, tout en augmentant les performances d’accès, la simplicité d’activation des sites, l’utilisation des technologies SDWan, CASBI, Firewalling et Identity dans une approche MSSP (Managed Security Service Provider) NSI Advisor a décidé de proposer son propre SASE basé sur des technologies hétérogènes et une gestion centralisée.

Cloud & Wireless Networking

Gouverner un réseau est une activité coûteuse, gérer la sécurité du réseau est encore plus important.

Le concept de périmètre (EDGE) est remplacé par le concept de global (GLOBAL) : défendre son entreprise avec un pare-feu n’est qu’un petit, ségréguer, segmenter, authentifier, contrôler, étendre, défendre … à chaque concept la bonne solution technologique et de processus; notre choix est adressé à ces technologies de Networking gérées complètement dans le Cloud en mesure de garantir fiabilité et contrôle.

4G et 5G ou connexion satellite à faible latence, ou connexions dédiées, notre mission est d’interconnecter les personnes et les choses, indépendamment de l’opérateur, de la ligne, des frontières, des réseaux publics à des réseaux privés.

Cloud Services

Private Cloud, Public Cloud, Multi Cloud, Hybrid Cloud, chaque définition traite un sujet spécifique, par rapport aux besoins de toutes les entreprises italiennes, qu’elles soient Enterprise ou SMB notre approche est unique, permettre le cloud de services publics tels qu’AWS et Azure, dont nous sommes consultants…

Notre SASE

Secure Access Service Edge est une approche de service fournie par certains fournisseurs de sécurité; Nous avons choisi de gérer nos solutions à la maison en intégrant des technologies d’accès innovantes et des technologies de contrôle éprouvées.

SASE déplace le paradigme de gestion de la sécurité du siège ou du bureau virtuel de la personne, de la gestion interne à l’entreprise à la gestion basée sur la technologie Cloud.

Le résultat est que le bureau ou les branches de bureau sont interconnectés au cloud avec des technologies apparemment simples, basées sur les technologies d’accès les plus disparates (FTTH, FTTC, RADIO, LTE, 5G, Starlink) la connectivité est « épuisée » pour assurer la stabilité et la continuité, L’accès et la gestion de la sécurité sont confiés au cloud et peuvent ainsi compter sur des connectivités plus performantes, des systèmes plus évolutifs et une sécurité maximale.

Nos solutions s’appuient sur Cradlepoint et/ou Meraki pour l’accès, AWS pour le Cloud et Palo Alto Networks pour la sécurité, intégrées aux technologies PAM et Identity comme Wallix.

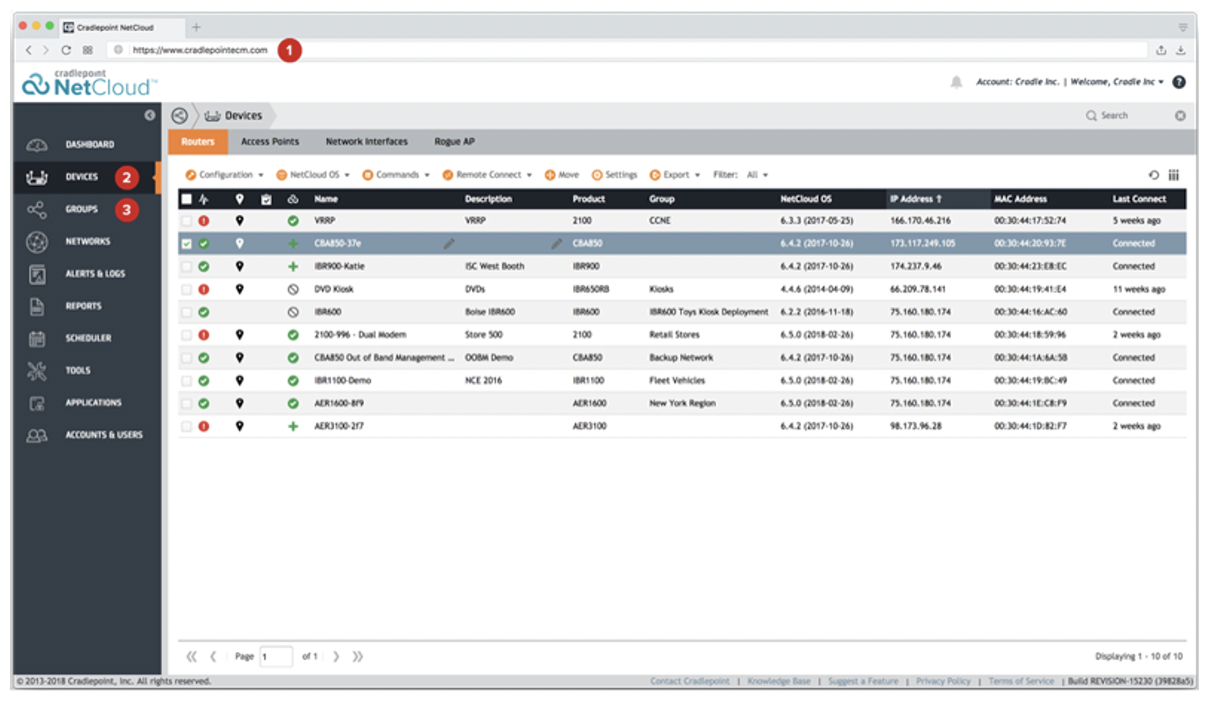

Cradlepoint est la technologie américaine que nous avons choisie pour fournir des services de connectivité uniques, Cloud Managed permet l’interconnexion de plusieurs opérateurs interconnectés en Ethernet, WiFi, LTE et 5G, l’appareil est capable de fournir un service de NAT très utile lorsque vous souhaitez maintenir un réseau interconnecté avec des plans d’adressage overlap!

Cloud et Wireless Networking

Visibilité est le paradigme principal des années 20, contrôler, comprendre, gérer, évaluer, sont toutes des activités qui peuvent être réalisées grâce à des technologies de « télémétrie »Les commutateurs et les points d’accès deviennent un outil de gestion et de sécurité en plus d’être une technologie de ….

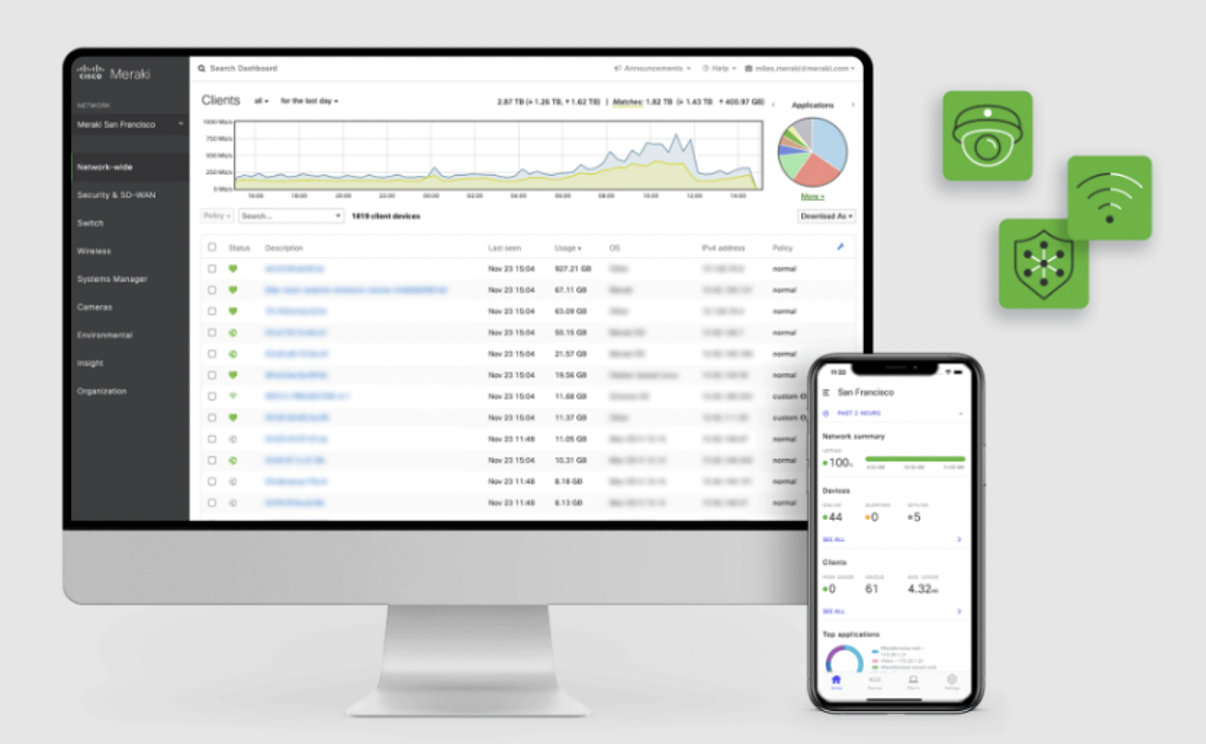

Cisco Meraki

En tant que Premier Partner de Cisco, nous choisissons d’offrir les solutions Cisco Meraki aux clients les plus exigeants, une technologie qui permet de réaliser des réseaux simples ou même très complexes, avec des commutateurs d’accès et d’agrégation ainsi que de Core; pour toute information technique s’il vous plaît n’hésitez pas à …

www.meraki.com

Unifi

Pour les clients qui préfèrent une solution plus intelligente et plus économique, nous proposons Unifi, une technologie qui a évolué au fil du temps et qui offre désormais une solution riche en contenu cloud avec une approche plus économique que les autres fournisseurs; solution idéale pour la vente au détail www.ui.com

www.ui.com

Cradlepoint

La connexion parfaite dans toutes les conditions, le routage avancé, l’intégration 4G et 5G, la gestion de l’infrastructure dans le cloud, fourni dans Capex ou Opex la solution Cradlepoint est idéale pour les entreprises qui souhaitent être indépendantes de l’opérateur de TLC, gouverner un accès redondant dans chaque …

www.cradlepoint.com

Cloud Services

Au fil des ans, l’évolution technologique et du marché a conduit à la naissance de véritables « Public Cloud Providers », de grandes entreprises qui fournissent de multiples services via la connectivité Internet. Il existe également des opérateurs nationaux très spécifiques et respectés capables de fournir certaines des fonctionnalités des « Public Cloud Providers » directement à partir du territoire italien.

NSI Advisor SRL è Partenaire Microsoft et Partner Amazon AWS.

En tant que partenaire Microsoft, notre activité consiste à permettre au client de migrer vers les services cloud de Microsoft, à gérer le service dans sa complexité, à aider le client à migrer ses applications vers des environnements as-a-services. Azure gère la sécurité intégrée vers Office 365 et Azure AAD en aidant les clients à passer d’une approche de gestion des informations à domicile à une approche cloud.

En tant que partenaire de conseil AWS, nous vous permettons de migrer vers les services cloud AWS, de gérer le service dans sa complexité et de vous aider à migrer vos applications vers des environnements as-a-services. Chez AWS, nous gérons la sécurité intégrée vers les applications Core du client et vers nos solutions SASE offrant une gestion internationale de l’accès.

Quelques exemples de nos activités:

- Move to the Cloud : Migration de AD à AAD Branch Office Français Client International

- Safe Backup : Fourniture d’un service de stockage S3 pour Dump Backup

- SASE : Fourniture d’un Service d’Accès International dans le Retail

Tecnhology

Dans la mesure du possible, nous préférons fournir des solutions basées sur le Cloud en mode MSSP mensuel (OPEX) si le client le demande, certaines de ces technologies peuvent être fournies au client en mode OPEX ou CAPEX

La technologie Cloud Based qui permet l’installation sur le site du client de machines de pare-feu avancées dotées de la meilleure technologie de sécurité Cisco, simplifiées dans la gestion; vous pouvez augmenter le niveau de sécurité en intégrant les solutions Cisco Umbrella qui sécurisent la gestion des DNS

L’état de la technique dans le domaine de la cybersécurité, une offre complète du pare-feu physique au pare-feu visuel, de la sécurisation du cloud à la technologie SOAR, la meilleure solution de sécurité actuellement disponible dans le secteur informatique et OT

Le meilleur EDR dans le commerce fourni en mode MSSP par NSI Advisor et géré par notre SOC

Technologie PAM de développement européen capable de gérer les accès privilégiés en informatique et en environnement OT dans des environnements simples ou très complexes, technologie utilisée par certaines forces de l’ordre européennes, NSI a été le premier partenaire à apporter cette technologie en Italie avec le maximum ….

Microsoft a lancé avec Azure une suite intégrée de solutions de sécurité, de l’EDR au PIM en passant par le DLP, des solutions simples mais complexes à gérer et à entretenir, le SIEM intégré Sentinel aide à l’agrégation des informations.

La dernière génération de SIEM avec la gestion des comportements utilisateur intégrée, basée sur les services natifs AWS et la technologie bigdata Hadoop permet de fournir un service avec des ressources virtuellement illimitées. NSI Advisor fournit cette solution en mode MSSP.

Plate-forme d’évaluation des vulnérabilités fournie en mode MSSP est la base pour la fourniture de services d’analyse de l’état de la technique pour évaluer un plein d’évolution ciblée.

Threat Resiliancy Assessment

Lo scopo dell’attività di assessment promossa da NSI Advisor definita “Threat Resiliancy Assessment” è quello di comprendere la reazione, e gli eventuali tempi di ripristino della continuità aziendale a posteriori di un eventuale attacco Malware e in modo più specifico di tipo Ransomware.

Possiamo suddividere un attacco informatico in due tipologie distinte: “Attacco a Strascico” o “Attacco Mirato”; un eventuale “attacco a strascico” non necessariamente esclude un secondo “attacco mirato”

– Attacco a Strascico

Possiamo semplicemente definire un attacco a strascico una azione perpetrata a destinatari ignoti che ne subiscono le eventuali conseguenze senza che l’attaccante sia consapevoli di chi ha attaccato; queste azioni sono molto comuni, vengono sfruttate vulnerabilità note e soprattutto comportamenti “compulsivi” al click.

Click to … ( un sito web, un documento, una mail ) ogni click scatena un evento sul computer dell’attaccato, questa evento si traduce in una azione tipicamente malevola come ad esempio la crittografia dei documenti trovati nel computer o in rete con azioni semplici ma fulminee.

Un eventuale crittografia dei documenti aziendali può essere un danno importante nel caso in cui l’azienda non sia dotata di strumenti e politiche adeguate al ripristino dei documenti originali.

Un’altra tipologia di attacco a strascico può generare una semplice raccolta di informazioni senza nessun tipo di conseguenza diretta, l’attaccato clicca, l’evento non scatena apparentemente alcuna azione, in realtà in modo silente raccoglie informazioni chiave ai fini più svariati.

– Attacco Mirato

L’attacco mirato è molto più pericoloso dell’attacco a strascico, tipicamente viene perpetrato a fini estorsivi o di danneggiamento della vittima.

Di norma vengono utilizzate tecniche definite “Zero Day” cioè malware scritti ad-hoc per l’attacco in modo che i sistemi di sicurezza di media non siano in grado di riconoscerli.

AI fini di portare a termine un attacco mirato, di norma l’attaccante svolge in prima battuta un’azione di “ricognizione” per poi effettuare ulteriore azione per raggiungere lo scopo; maggiori dettagli in merito al modello tipico di una “Cyber Kill Chain” https://www.lockheedmartin.com/en-us/capabilities/cyber/cyber-kill-chain.html.

L’obiettivo principale di questa attività è quindi basato sul definire i contorni relativi al danno apportato all’infrastruttura, in caso di un attacco a strascico o mirato, quale possa essere l’eventuale impatto sulla continuità aziendale e l’eventuale l’effort del reparto ICT e/o eventuali outsourcer per garantirne un ripristino in linea con i tempi e le aspettative del management e degli standard di riferimento.

– RPO

Il Recovery Point Objective (RPO) è uno dei parametri usati nell’ambito delle politiche di disaster recovery per descrivere la tolleranza ai guasti di un sistema informatico. Esso rappresenta la quantità di dati prodotti ma non ancora sincronizzati, in caso di incidente o disastro, su un archivio (storage o file) di sicurezza. Indica quindi il massimo tempo che deve intercorrere tra la generazione di un’informazione e la sua messa in sicurezza (ad esempio attraverso backup) e, conseguentemente, fornisce la misura della massima quantità di dati che il sistema potrebbe perdere a causa di guasto improvviso.

In informatica, la quantità di informazioni archiviate, da sottoporre a copia di sicurezza o da recuperare, è tipicamente espressa in unità di tempo: secondi, minuti, ore o giorni di produzione di dati (indipendentemente dal volume di dati espresso in byte). In alcuni casi l’RPO si riferisce esplicitamente al dato contenuto nella RAM o nella cache temporanea: in pratica quello elaborato ma non ancora copiato su alcun archivio. Se non specificato, per archivio di sincronizzazione s’intende quello di backup rispetto a quello principale predefinito (pertanto l’RPO si riferisce all’incidente occorso al sistema di archiviazione principale, quello immediatamente connesso alla produzione delle informazioni).

Al diminuire dell’RPO desiderato/specificato si rendono necessarie politiche di sicurezza sempre più stringenti e dispendiose, che possono andare dal salvataggio dei dati su supporti ridondanti tolleranti ai guasti fino alla loro pressoché immediata replicazione su un sistema informatico secondario d’emergenza (soluzione in grado di garantire, in linea teorica, valori di RPO prossimi allo zero).

– RTO

Il Recovery Time Objective (RTO) è il tempo necessario per il pieno recupero dell’operatività di un sistema o di un processo organizzativo in un sistema di analisi Business Critical System (ad esempio implementazioni di politiche di Disaster recovery nei Sistemi Informativi).

È in pratica la massima durata, prevista o tollerata, del downtime occorso. Nel calcolo del RTO deve essere compreso anche il tempo, successivo all’esecuzione del recupero-mediante il job di backup prescelto-di verifica di idoneità del sistema/informazione ripristinati: in pratica, l’utente o il servizio devono accedere al recuperato prontamente e pienamente, senza altre attese o buchi.

Aspetto di primaria importanza riveste il fatto che il valore di RTO sia definito, conosciuto e verificato, tenendo presente che se un downtime lungo danneggia la possibilità di fruire del servizio più di uno breve, il danno maggiore deriva dall’inconsapevolezza di quanto possa essere il tempo previsto per il ripristino dei servizi danneggiati.

VULNERABILITY ASSESSMENT

Al fine di valutare il grado di resilienza ad un eventuale attacco malware (Malware Resiliency) come prima attività, tramite il tool di VA di Qualys abbiamo potuto definire il perimetro dell’azienda, la risultanza è di aiuto per avere un quadro completo.

A tal proposito è stato posto l’accento sui seguenti aspetti:

- Vulnerabilità qualificate come Severe

- Vulnerabilità relative a problematiche di misconfigurazione

- Vulnerabilità relative a protocolli deprecati

- Vulnerabilità legata a software in EOL

- Vulnerabilità legata a mancati aggiornamenti dei sistemi coinvolti

Il motivo della scelta deriva principalmente dalle possibilità di manovra che un eventuale attaccante ha in riferimento all’infrastruttura in oggetto. In particolare, si considerino i seguenti scenari:

- Remote Code Execution

- Local File Inclusion

- Brute Force

- Deployamento di payload malevolo, tra cui backdoor

- XSS (Cross-Site Scripting)

Accanto al presente documento, insieme alla reportistica completa risultato delle scansioni effettuate, alleghiamo ulteriori documenti costituiti da grafici dettagliati esplicativi che sintetizzano il quadro finale.

Le informazioni aggiuntive hanno lo scopo di facilitare le attività di remediation fornendo dettagli sostanziali sugli asset coinvolti; pertanto, raccomandiamo di prenderne visione prima di consultare il report tecnico finale.

SELF ASSESSMENT

Per ottenere un quadro complessivo rispetto all’obiettivo del progetto, viene inoltre richiesta la compilazione di un documento di “Self Assessment” che ha lo scopo di erogare un risultato ottenuto tramite la media ponderata delle risposte in grado di generare uno scoring utile a comprendere quali siano i maggiori rischi rispetto ad eventuali interventi di minore impatto.

Un breve estratto del documento

Un breve estratto del risultato del documento

Scoring