CLOUD E SISTEMI

CLOUD E SISTEMI

Il nostro SASE

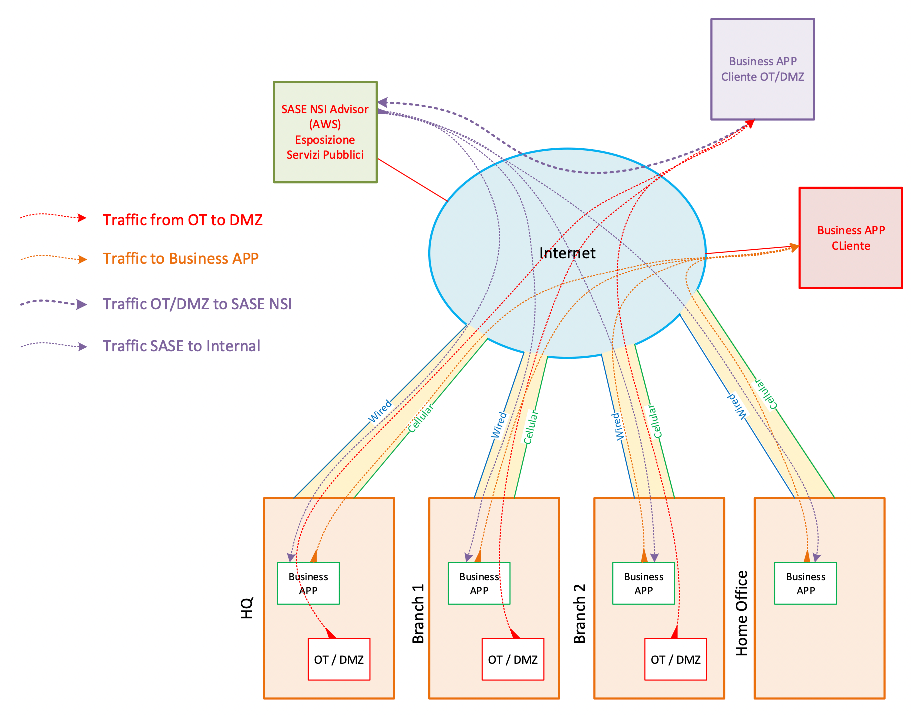

Secure Access Service Edge, è una tecnologia che combina soluzioni tecnologiche differenti per spostare l’Edge (il bordo dell’azienda) dall’azienda al cloud, incrementando allo stesso tempo le prestazioni di accesso, la semplicità di attivazione delle sedi, l’utilizzo di tecnologie SDWan, CASBI, Firewalling e di Identity in un unico approccio MSSP (Managed Security Service Provider) NSI Advisor ha deciso di proporre un proprio SASE basato su tecnologie eterogenee e gestione centralizzata.

Cloud & Wireless Networking

Governare una rete è un’attività dispendiosa, governare la sicurezza della rete è ancor più importante.

Il concetto di perimetro (EDGE) viene sostituito dal concetto di globale (GLOBAL): difendere la propria azienda con un firewall è solo un piccolo, segregare, segmentare, autenticare, controllare, estendere, difendere … ad ogni concetto la giusta soluzione tecnologica e di processo; la nostra scelta è indirizzata a quelle tecnologie di Networking gestite completamente in Cloud in gradi di garantire affidabilità e controllo.

4G e 5G o connessione satellitare a bassa latenza, o connessioni dedicate, la nostra missione è interconnettere persone e cose, indipendentemente dall’operatore, dalla linea, dai confini, da reti pubbliche a reti private.

Cloud Services

Private Cloud, Public Cloud, Multi Cloud, Hybrid Cloud, ogni definizione tratta un argomento specifico, rispetto alle esigenze di tutte le aziende Italiane, che esse siano Enterprise o SMB il nostro approccio è uno solo, abilitare al cloud di servizi pubblici come AWS e Azure di cui siamo Consultant Partner.

Il nostro SASE

Secure Access Service Edge è un approccio di servizio erogato da alcuni vendor di security; abbiamo scelto di governare a pieno e in casa le nostre soluzioni integrando tecnologie di accesso innovative e tecnologie di controllo consolidate.

SASE sposta il paradigma di gestione della sicurezza della sede o dell’ufficio virtuale della singola persona, dalla gestione interna all’azienda alla gestione basata su tecnologia Cloud.

Il risultato è che la sede o i branch office sono interconnessi al cloud con tecnologie apparentemente semplici, basate sulle più disparate tecnologie di accesso (FTTH, FTTC, RADIO, LTE, 5G, Starlink) le connettività vengono “affasciate” per garantire stabilità e continuità, l’accesso e la gestione della sicurezza viene demandato al cloud potendo così contare su connettivtà più performante, sistemi più scalabili e sicurezza intinseca elevatissima.

Le nostre soluzioni si basano su Cradlepoint e/o Meraki per l’accesso, AWS per il Cloud e Palo Alto Networks per la sicurezza, integrate a tecnologie PAM e di Identity come Wallix.

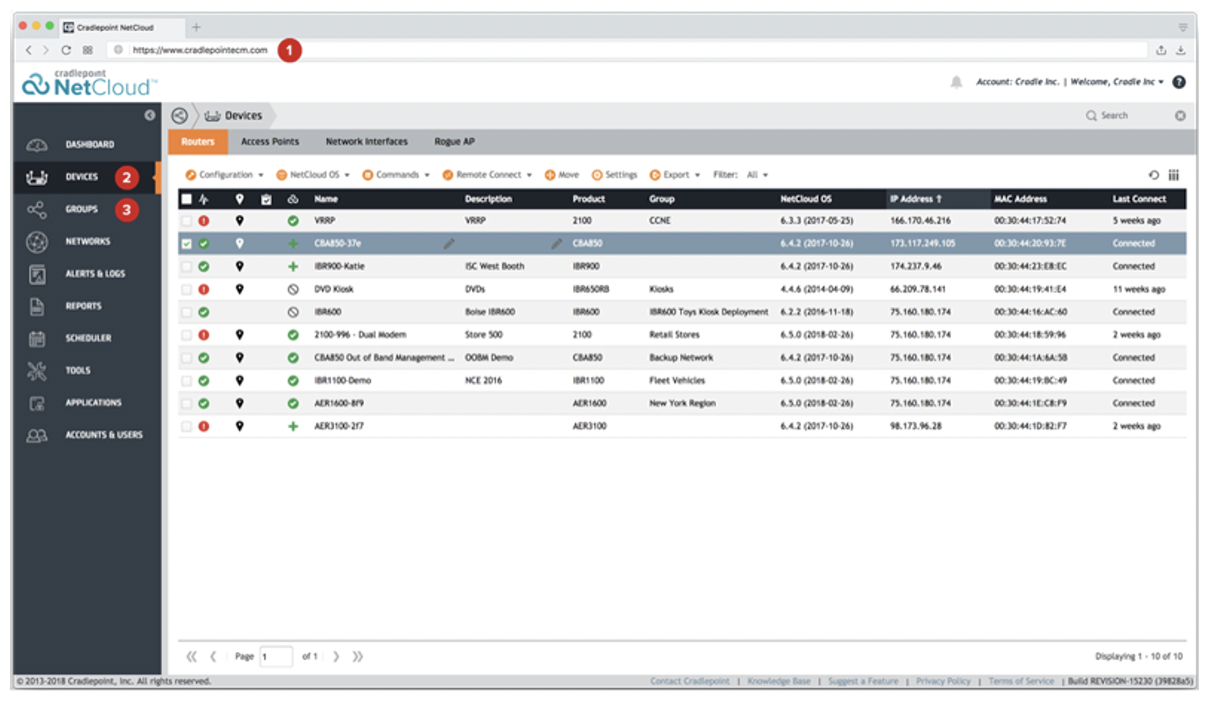

Cradlepoint è la tecnologia americana che abbiamo scelto per erogare servizi di connettività unici nel suo genere, Cloud Managed permette l’interconnessione di più operatori interconnessi in Ethernet, WiFi, LTE e 5G, l’apparato è in grado di erogare un servizio di NAT molto utile quando si desidera mantenere una rete interconnessa con piani di indirizzamenti in OverLap!

Cloud e Wireless Networking

Visibilità è il paradigma principale degli anni 20, controllare, comprendere, gestire, valutare, sono tutte attività che possono essere svolte grazie a tecnologie di “telemetria”, gli Switch e gli Access Point diventano uno strumento di gestione e di sicurezza oltre ad essere una tecnologia di erogazione del servizio.

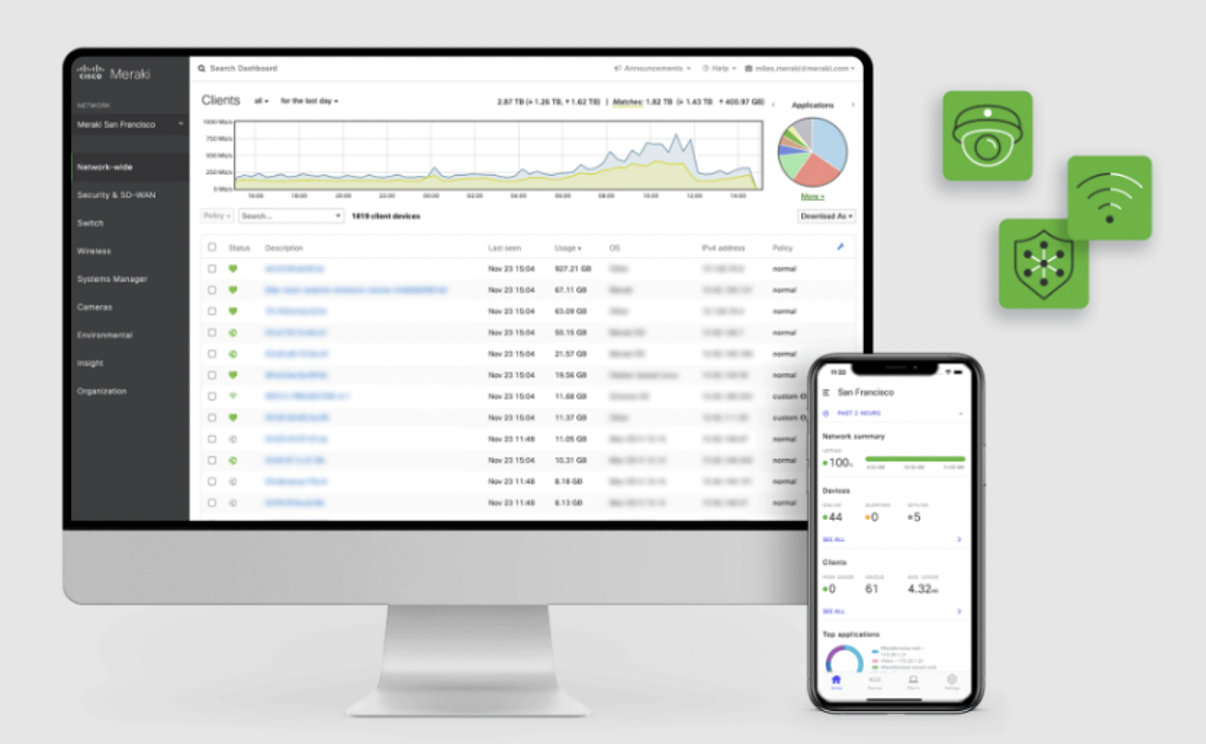

Cisco Meraki

In quanto Premier Partner di Cisco scegliamo di offrire le soluzioni Cisco Meraki per i clienti più esigenti, tecnologia che permette di realizzare reti semplici o anche molto complesse, con switch di accesso e di aggregazione così come di Core; per tutte le informazioni tecniche non esitate a contattarci, per i dettagli

www.meraki.com

Unifi

Per i clienti che preferiscono una soluzione più furba ed economica proponiamo Unifi, tecnologia che si è evoluta molto nel tempo e che ora offre una soluzione ricca di contenuti in ambito cloud con un approccio più economico rispetto agli altri vendor; soluzione ideale per il modo retail

www.ui.com

Cradlepoint

La connessione perfetta in ogni condizione, routing avanzato, integrazione 4G e 5G, gestione in cloud dell’infrastruttura, erogato in Capex o in Opex la soluzione Cradlepoint è ideale per quelle aziende che desiderano essere indipendenti dall’operatore di TLC, governare un accesso ridondato in ogni condizione.

www.cradlepoint.com

Cloud Services

Negli anni l’evoluzione tecnologica e del mercato ha portato alla nascita di veri e propri “Public Cloud Provider”, delle grandi aziende che erogano molteplici servizi attraverso la connettività Internet. Esistono poi alcuni operatori nazionali molto specifici e di tutto rispetto in grado di erogare alcune delle funzionalità dei “Public Cloud provider” direttamente dal territorio Italiano.

NSI Advisor SRL è Partner Microsoft e Partner Amazon AWS.

In qualità di Partner Microsoft, la nostra attività consiste nell’abilitare il cliente a migrare verso i servizi Cloud di Microsoft, nel gestire il servizio nella sua complessità, nel supportare il cliente verso la migrazione delle proprie applicazioni in ambienti as-a-services. Di Azure governiamo la security integrata verso Office 365 e Azure AAD aiutando i clienti a trasformarsi da un approccio di gestione in casa delle informazioni ad un approccio cloud

In qualità di Consulting Partner di AWS, la nostra attività consiste nell’abilitare il cliente a migrare verso i servizi Cloud di AWS, nel gestire il servizio nella sua complessità, nel supportare il cliente verso la migrazione delle proprie applicazioni in ambienti as-a-services. Di AWS governiamo la security integrata verso le applicazioni Core del cliente e verso le nostre soluzioni SASE in grado di offrire una gestione internazionale dell’accesso.

Alcuni Esempi delle nostre attività:

- Move to the Cloud : Migrazione da AD a AAD Branch Office Italiano Cliente Internazionale

- Safe Backup : Erogazione di un Servizio di Archiviazione S3 per Dump Backup

- SASE : Erogazione di un Servizio di Accesso Internazionale in Ambito Retail

Defensive Security

Overview

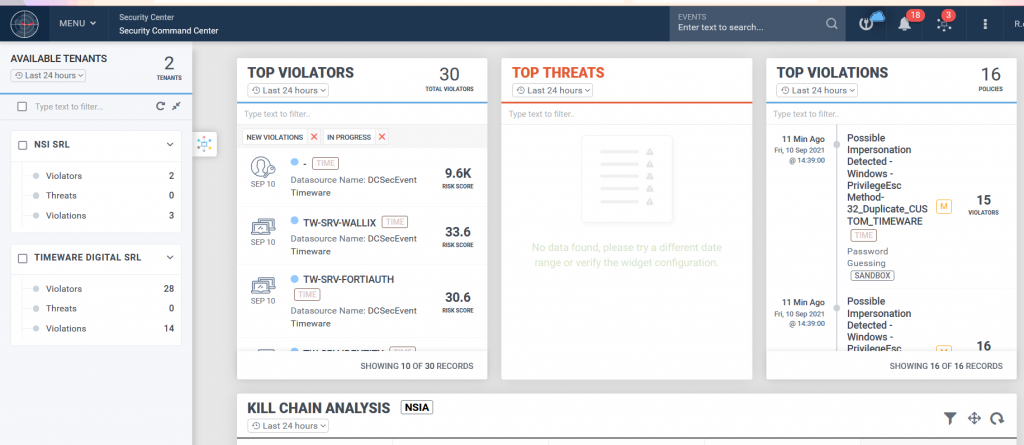

Un Security Operation Center (SOC) è un centro da cui vengono forniti servizi finalizzati alla sicurezza dei sistemi informativi relativi all’azienda stessa (SOC interno) oppure rivolto a clienti esterni. NSI Advisor SRL si propone come Managed Security Service Provider (MSSP) erogando un servizio SOC in modalità Managed Security Service (MSS).

Il SOC Command Center è il luogo in cui risiede il SOC Manager il quale governa le Security Operations, coordinando e delegando al contempo, ai responsabili di progetto, la supervisione delle rispettive attività tecniche.

Tipicamente un SOC risulta composto da:

- una o più Control Room

- ambienti Open Space, predisposti appositamente per favorire il lavoro dei professionisti della sicurezza.

La Nostra Control Room

Il SOC di NSI è attualmente costituito da una Control Room al cui interno si trovano 7 postazioni di lavoro distribuite su scrivanie disposte strategicamente al fine di massimizzare la collaborazione tra gli analisti, garantendo al contempo la visibilità dei dati presentati attraverso i Videowall.

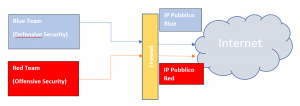

La rete interna del SOC NSI

Garantire l’efficienza e l’efficacia delle attività all’interno del SOC NSI è fondamentale per il coordinamento delle operazioni tra i vari team. L’implementazione di diverse Security Zone permette di realizzare una solida struttura di rete a comparti stagni tale per cui ciascun operatore agisce in conformità al principio del Least Privilege, e il traffico di rete proveniente dalle tecnologie dispiegate in ambito di monitoring e di difesa, è completamente separato e riconoscibile rispetto a quello derivante dalle attività svolte dal team di Offensive Security come mostrato nello schema semplificato in figura:

BLUE Team

Il BLUE Team (Difesa) è simile al RED Team in quanto valuta la sicurezza della rete e identifica eventuali vulnerabilità. Il BLUE Team ha il compito di difendere l’infrastruttura, adeguare e raggruppare i meccanismi di difesa per rendere la risposta agli incidenti molto più incisiva. Come il RED Team, il BLUE Team deve essere consapevole delle stesse tattiche, tecniche e procedure malevoli per costruire strategie di risposta. L’attività del BLUE Team non è esclusivamente quella di gestire le minacce e gli attacchi; è anche coinvolto nella gestione e nel miglioramento delle Best Practices per rafforzare l’intera infrastruttura di sicurezza digitale. Grazie all’utilizzo di tecnologia SIEM, SOAR e sistemi NBAD o IDS è possibile correlare eventi e situazioni, comprendere le vere minacce, affrontarle e gestirle.

Highlights

- Controlli di sicurezza, come un controllo DNS

- Analisi dei Log

- Analisi dei dati di risk intelligence

- Analisi delle tracce digitali.

- Ingegneria inversa

- Test DDoS

- Sviluppare scenari di rischio

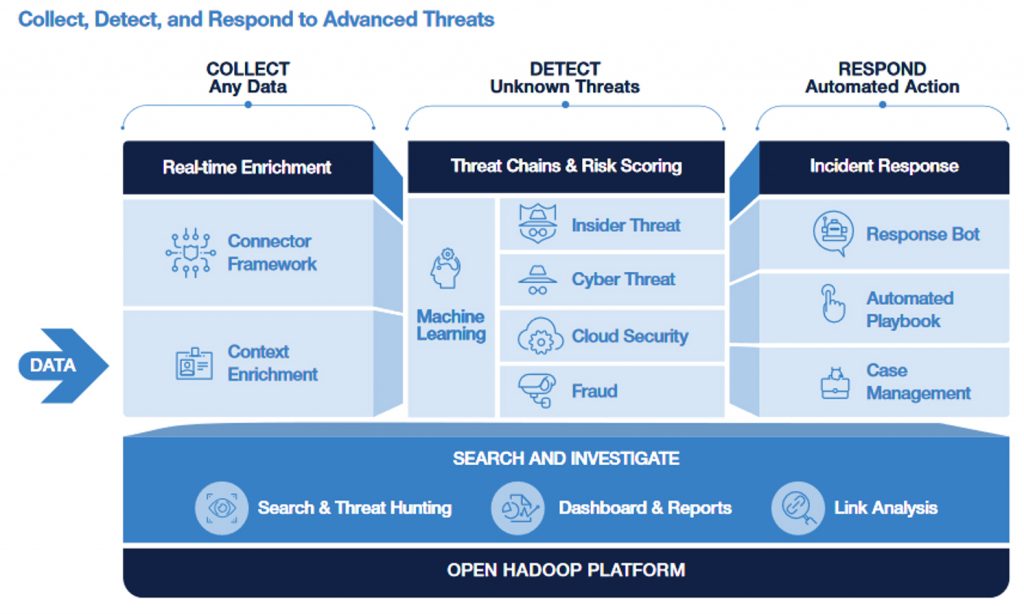

La tecnologia SIEM MSSP

La scelta principale di NSI Advisor è orientata sulla tecnologia

Il panorama della sicurezza informatica sta diventando più complesso. Gli hacker continuano a innovare e le tecnologie aziendali generano quantità crescenti di dati. Ciò sta rendendo obsolete le soluzioni di monitoraggio della sicurezza legacy in quanto lottano contro l’incapacità di ridimensionare e le tecniche di rilevamento delle minacce basate su regole deboli. Basato su Big Data, Securonix Next Generation SIEM combina la gestione dei registri, l’analisi del comportamento degli utenti e delle entità (UEBA) e la risposta agli incidenti di sicurezza in una piattaforma completa e completa per le operazioni di sicurezza. Raccoglie enormi volumi di dati in tempo reale, utilizza algoritmi di apprendimento automatico brevettati per rilevare minacce avanzate e offre funzionalità di risposta agli incidenti di sicurezza basate sull’intelligenza artificiale per una rapida risoluzione.

Funzionalità di Base

Alimentato da Hadoop, una piattaforma opendata massicciamente scalabile e tollerante ai guasti che ingerisce centinaia di terabyte al giorno e supporta la conservazione economica dei dati a lungo termine Un modello di dati aperto consente di mantenere una singola copia dei dati in un formato di dati aperto e renderlo disponibili su altre applicazioni, se necessario.Conservazione illimitata a lungo termine con una compressione superiore al 90%.Componenti Hadoop nativi al 100% certificati su Cloudera e Hortonworks.Il costo si basa principalmente sull’identità anziché da eventi al secondo o gigabyte, quindi i costi sono prevedibili, anche se i requisiti dei dati aumentano.

UEBA integrato con algoritmi di machine learning brevettati che rilevano accuratamente minacce avanzate e interne. • Unisci una serie di eventi nel tempo utilizzando i modelli di catene di minacce per far emergere gli eventi a rischio più elevato.Securonix viene fornito con applicazioni pronte all’uso nella forma di modelli di minacce e connettori integrati che consentono una distribuzione rapida e un rapido time-to-value.Aggiorna continuamente il contenuto del caso d’uso tramite la ThreatLibrary e lo scambio di minacce

Securonix Spotter consente una caccia alle minacce estremamente rapida grazie alla ricerca della lingua naturale.Ricerca di attori della minaccia o indicatori di compromesso semplificati con il pivot visivo disponibile su qualsiasi entità al fine di sviluppare un prezioso contesto di minaccia.I dati visualizzati possono essere salvati come dashboard o formati di dati standard esportati

Securonix Investigation Workbench consente di indagare rapidamente sugli incidenti facendo perno su entità anomale e monitorando le attività e gli eventi associati. I playbook sugli incidenti incorporati includono azioni di riparazione automatizzate configurabili per abbreviare il tempo di risposta.Le funzionalità complete di gestione degli incidenti e del flusso di lavoro consentono a più team di collaborare a un’indagine.Securonix Response Bot è un motore di raccomandazione artificiale basato sull’intelligenza che suggerisce azioni correttive basate su precedenti modelli comportamentali di analisti di livello 3.

Securonix è presente come Leaders nel Quadrante Magico di Gartner 2020 ha sede ad Addison, in Texas.

La piattaforma SIEM di Securonix è composta dai seguenti componenti: Securonix SIEM, Security Data Lake, UEBA, SOAR, NTA, Intelligence sulle minacce e app che forniscono supporto e contenuti pacchettizzati per affrontare casi d’uso specifici.

Nel 2019, Securonix è passato a un SIEM SaaS, basato su AWS, come modello di implementazione standard, e la maggior parte dei nuovi clienti lo utilizza. I clienti distribuiscono nodi di importazione remota (RIN) per la raccolta e il trasporto dei dati nel cloud. La soluzione viene offerta come abbonamento e il modello di prezzi Securonix si basa sul numero di dipendenti dei clienti.

Le funzionalità introdotte lo scorso anno includono l’architettura multi-tenant condivisa, la console di distribuzione e gestione SNYPRY EYE, un nuovo OEM, capacità di rivendita e basate sulla tecnologia per NTA e SOAR, monitoraggio di endpoint e database e monitoraggio di cloud e identità.

Organizzazioni di sicurezza mature alla ricerca di SaaS SIEM con funzionalità complete e basate sull’analisi, in grado di alimentare un SOC per il rilevamento e la risposta delle minacce attraverso casi d’uso complessi (ad esempio, minaccia interna); ambienti ibridi (ad es. multicloud); caccia alle minacce; e conformità, dovrebbe considerare Securonix SIEM.

Highlights

Strategia di prodotto: Securonix ha un forte supporto e impegno nel cloud. Il suo SIEM è cloudt nativo ed è offerto come servizio, con tre diversi modelli di inquilini (condivisi, dedicati e isolati).

Prodotto: Securonix offre analisi multistrato, con funzionalità UEBA per analisi avanzate e modellistica comportamentale sia per utenti che per entità, supporto per casi d’uso complessi e avanzati (ad es. APT, minacce interne e frodi) e mappatura degli attacchi rilevati a framework comuni, come framework MITRE ATT&CK®

Strategia di prodotto: Securonix fornisce un ampio contenuto predefinito, organizzato in pacchetti verticali (la maggior parte a un costo aggiuntivo). Include casi d’uso completi, analisi, avvisi, dashboard e persino libri di risposta.

Strategia di prodotto: L’introduzione di SNYPR-EYE offre ai gestori SIEM l’isolamento dalle tecnologie Hadoop, consentendo a coloro che dispongono di risorse sufficienti di accedere alle infrastrutture Hadoop sottostanti.

Prodotto: Securonix offre funzionalità avanzate di offuscamento, con flussi di lavoro di controllo degli accessi in base al ruolo (RBAC) e funzionalità di crittografia nativa che vanno oltre quelle fornite nativamente da AWS.

Esperienza del cliente: in base alle richieste dei clienti di Gartner, alle revisioni di Peer Insights e ai dati di riferimento del fornitore, Securonix riceve un punteggio elevato per le funzionalità di analisi e monitoraggio degli utenti.

Layout SIEM

In quanto Premier Partner di Cisco scegliamo di offrire le soluzioni Cisco Meraki per i clienti più esigenti, tecnologia che permette di realizzare reti semplici o anche molto complesse, con switch di accesso e di aggregazione così come di Core; per tutte le informazioni tecniche non esitate a contattarci, per i dettagli www.meraki.com

RED Team

Il RED Team (Attacco) si concentra sui Penetration Test e Vulnerability Assessment di diversi sistemi e sui loro livelli di aggiornamento. Ha il compito di rilevare, prevenire ed eliminare le vulnerabilità. Il RED Team imita gli attacchi del mondo reale che possono colpire una società o un’organizzazione e compie tutti i passi necessari che gli attaccanti avrebbero usato. Assumendo il ruolo di un aggressore, mostra alle organizzazioni quali potrebbero essere backdoor o vulnerabilità sfruttabili che rappresentano una minaccia per la loro sicurezza informatica. Le tecniche utilizzate dal RED Team variano dai tentativi di phishing standard rivolti ai dipendenti, all’ingegneria sociale, alla sostituzione di identità con l’obiettivo di ottenere l’accesso come amministratore. Per essere veramente efficaci, le squadre rosse devono conoscere tutte le tattiche, le tecniche e le procedure che un attaccante userebbe.

Highlights

- Sicurezza Offensiva

- Hacking Etico

- Vulnerability Assessment

- Penetration Test

- Social Engineering

- Scansione Web Application

- Testing

La rete interna del SOC NSI

Garantire l’efficienza e l’efficacia delle attività all’interno del SOC NSI è fondamentale per il coordinamento delle operazioni tra i vari team. L’implementazione di diverse Security Zone permette di realizzare una solida struttura di rete a comparti stagni tale per cui ciascun operatore agisce in conformità al principio del Least Privilege, e il traffico di rete proveniente dalle tecnologie dispiegate in ambito di monitoring e di difesa, è completamente separato e riconoscibile rispetto a quello derivante dalle attività svolte dal team di Offensive Security come mostrato nello schema semplificato in figura:

Metodologia

L’obiettivo del presente paragrafo è quello di descrivere nel dettaglio la metodologia in ambito ICT Security Assessment sulle attività inerenti il VA e PT su sistemi e applicazioni web raggiungibili pubblicamente attraverso internet. La metodologia utilizzata per le attività elencate, è conforme agli standard internazionali:

- OSSTMM (Open Source Security Testing Methodology Manual) di ISECOM: http://www.isecom.org

- Allo standard internazionale OWASP (Open Web Application Security Project): http://www.owasp.org

- Allo standard internazionale CEH (Certified Ethical Hacker) di EC-Council: http://www.eccouncil.org

Le fasi che compongono la metodologia applicata sono sinteticamente rappresentate nel diagramma nella figura seguente, ricalcando la cosiddetta Cyber Kill Chain, framework introdotto nel 2011 dalla Lockheed Martin (Cyber Kill Chain® | Lockheed Martin):

Le fasi principali riguardano:

- RACCOLTA DI INFORMAZIONI:

- ANALISI DELLA STRUTTURA DELLA RETE / ENUMERAZIONE DEI SERVIZI (Network Discovery /

- VULNERABILITY SCANNING:

I TEST effettuati copriranno i controlli più critici in ambito di sviluppo del codice che sinteticamente si possono riassumere in:

- Validazione dei dati:

- Autenticazione:

- Gestione della sessione:

- Autorizzazione:

- Crittografia:

- Overflow:

- Gestione degli errori:

- Configurazioni della sicurezza:

- SFRUTTAMENTO DELLE VULNERABILITA’ & VALUTAZIONE DEL POSSIBILE DANNO

- STESURA REPORT:

Gli strumenti operativi

Alcuni tra gli strumenti utilizzati sono ad esempio:

- Kali-Linux,

- Comuni browser web, Network registrars, Google, Google Dorks (sintassi avanzata di Google allo scopo di generare specifiche query allo scopo di ottimizzare le attività di ricerca), Newsgroup, altri motori di ricerca e database disponibili su Internet sono fonti ricchissime di informazioni.

- DNS: dnswalk, dig, dnsmap, ecc.; servizi assimilabili a DNS ricercabili via web, come Netcraft, whois.sc, ecc.

- SNMP: snmpwalk, snmpprobe, altri scanner snmp.

- Discovery: probe Public Domain di vario tipo (port scanning e service mapping: nmap; scanline; hping; web server fingerprinting: httpprint, tool di fingerprinting AJAX, ASP; VPN: ikescan).

- Sniffer: sniffer Public Domain (tra cui Wireshark), Cain&Abel, Ettercap, FS-NyarL, ecc.

- Password: Crack, l0phtCrack, hydra, John the Ripper, Cain&Abel, Orabf, ecc.

- Vulnerability Scanner: Acunetix, Nessus, OpenVas, Nexpose, nikto, Qualys, Rational App Scan.

- DBMS Scanner : sqlmap, Scuba, tool specializzati per Oracle, MS SQL Server,

- Strumenti per interagire con servizi web: proxy web (Paros – Zap Proxy, Web Scarab, BurpSuite) e browser plugin specializzati (Firebug, proxy).

- Strumenti per interagire con applicazioni non-web (Interactive TCP Relay, netcat.

- Strumenti per simulare interazioni arbitrariamente complesse con applicazioni: elza; eventuale sviluppo di software ad hoc, ad es. per sfruttamento di vulnerabilità che richiedono interazioni ripetute (Perl, Java, Bash, Python ecc.)

La Tecnologia Qualys

Prevalentemente l’attività di VA viene delegata alla soluzione Qualys Cloud Platform che è una piattaforma di soluzioni integrate che offre servizi in SaaS orientati all’Offensive Security erogata da NSI Advisor in modalità MSSP. Nello specifico consente alle aziende di ottenere una deep visibility sui propri asset, per incrementare il livello di sicurezza della rete e delle applicazioni web, al fine di ottenere il massimo livello di protezione dalle minacce e di compliance, attraverso un continuous monitoring consentendo una valutazione continua ed efficiente della security posture di un’azienda.

Tecnhology

Quando possibile preferiamo erogare soluzioni Cloud Based in modalità MSSP a canone mensile (OPEX) se richiesto dal cliente alcune di queste tecnologie possono essere fornite presso il cliente in modalità OPEX o CAPEX

Tecnologia Cloud Based che permette l’installazione presso le sedi del cliente di macchine firewall avanzate dotate della migliore tecnologia Cisco di sicurezza, semplificate nella gestione; è possibile incrementare il livello di sicurezza integrando le soluzione di Cisco Umbrella che securizzano la gestione dei DNS

Lo stato dell’arte nell’ambito della Cyber Security, un’offerta completa dal firewall fisico al vistual firewall, dalla securizzazione del cloud alla tecnologia SOAR, la migliore soluzione di Security oggi in commercio in ambito IT e OT

Il migliore EDR in commercio erogato in modalità MSSP da NSI Advisor e gestito dal nostro SOC

Tecnologia PAM di sviluppo Europeo in grado di gestire gli accessi privilegiati in ambito IT e in ambito OT in ambienti semplici o molto complessi, tecnologia utilizzato da alcune forze dell’ordine europee, NSI è stato il primo partner a portare questa tecnologia in Italia con la massima soddisfazione dei clienti finali.

Microsoft ha lanciato con Azure una suite integrata di soluzioni di sicurezza, dall’EDR al PIM al DLP, soluzioni semplici da attivare ma complesse da gestire e manutenere, il SIEM integrato Sentinel aiuta nell’aggregazione delle informazioni.

SIEM di ultima generazione con integrata la gestione comportamentale dell’utente, basato su servizi nativi AWS e tecnologia BigData Hadoop permette di erogare un servizio dalle risorse virtualmente illimitate. NSI Advisor eroga questa soluzione in modalità MSSP.

Piattaforma di Vulnerability Assessment erogata in modalità MSSP è la base per l’erogazione di servizi di analisi dello stato dell’arte per valutare un pieno di evoluzione mirato.

Threat Resiliancy Assessment

Lo scopo dell’attività di assessment promossa da NSI Advisor definita “Threat Resiliancy Assessment” è quello di comprendere la reazione, e gli eventuali tempi di ripristino della continuità aziendale a posteriori di un eventuale attacco Malware e in modo più specifico di tipo Ransomware.

Possiamo suddividere un attacco informatico in due tipologie distinte: “Attacco a Strascico” o “Attacco Mirato”; un eventuale “attacco a strascico” non necessariamente esclude un secondo “attacco mirato”

– Attacco a Strascico

Possiamo semplicemente definire un attacco a strascico una azione perpetrata a destinatari ignoti che ne subiscono le eventuali conseguenze senza che l’attaccante sia consapevoli di chi ha attaccato; queste azioni sono molto comuni, vengono sfruttate vulnerabilità note e soprattutto comportamenti “compulsivi” al click.

Click to … ( un sito web, un documento, una mail ) ogni click scatena un evento sul computer dell’attaccato, questa evento si traduce in una azione tipicamente malevola come ad esempio la crittografia dei documenti trovati nel computer o in rete con azioni semplici ma fulminee.

Un eventuale crittografia dei documenti aziendali può essere un danno importante nel caso in cui l’azienda non sia dotata di strumenti e politiche adeguate al ripristino dei documenti originali.

Un’altra tipologia di attacco a strascico può generare una semplice raccolta di informazioni senza nessun tipo di conseguenza diretta, l’attaccato clicca, l’evento non scatena apparentemente alcuna azione, in realtà in modo silente raccoglie informazioni chiave ai fini più svariati.

– Attacco Mirato

L’attacco mirato è molto più pericoloso dell’attacco a strascico, tipicamente viene perpetrato a fini estorsivi o di danneggiamento della vittima.

Di norma vengono utilizzate tecniche definite “Zero Day” cioè malware scritti ad-hoc per l’attacco in modo che i sistemi di sicurezza di media non siano in grado di riconoscerli.

AI fini di portare a termine un attacco mirato, di norma l’attaccante svolge in prima battuta un’azione di “ricognizione” per poi effettuare ulteriore azione per raggiungere lo scopo; maggiori dettagli in merito al modello tipico di una “Cyber Kill Chain” https://www.lockheedmartin.com/en-us/capabilities/cyber/cyber-kill-chain.html.

L’obiettivo principale di questa attività è quindi basato sul definire i contorni relativi al danno apportato all’infrastruttura, in caso di un attacco a strascico o mirato, quale possa essere l’eventuale impatto sulla continuità aziendale e l’eventuale l’effort del reparto ICT e/o eventuali outsourcer per garantirne un ripristino in linea con i tempi e le aspettative del management e degli standard di riferimento.

– RPO

Il Recovery Point Objective (RPO) è uno dei parametri usati nell’ambito delle politiche di disaster recovery per descrivere la tolleranza ai guasti di un sistema informatico. Esso rappresenta la quantità di dati prodotti ma non ancora sincronizzati, in caso di incidente o disastro, su un archivio (storage o file) di sicurezza. Indica quindi il massimo tempo che deve intercorrere tra la generazione di un’informazione e la sua messa in sicurezza (ad esempio attraverso backup) e, conseguentemente, fornisce la misura della massima quantità di dati che il sistema potrebbe perdere a causa di guasto improvviso.

In informatica, la quantità di informazioni archiviate, da sottoporre a copia di sicurezza o da recuperare, è tipicamente espressa in unità di tempo: secondi, minuti, ore o giorni di produzione di dati (indipendentemente dal volume di dati espresso in byte). In alcuni casi l’RPO si riferisce esplicitamente al dato contenuto nella RAM o nella cache temporanea: in pratica quello elaborato ma non ancora copiato su alcun archivio. Se non specificato, per archivio di sincronizzazione s’intende quello di backup rispetto a quello principale predefinito (pertanto l’RPO si riferisce all’incidente occorso al sistema di archiviazione principale, quello immediatamente connesso alla produzione delle informazioni).

Al diminuire dell’RPO desiderato/specificato si rendono necessarie politiche di sicurezza sempre più stringenti e dispendiose, che possono andare dal salvataggio dei dati su supporti ridondanti tolleranti ai guasti fino alla loro pressoché immediata replicazione su un sistema informatico secondario d’emergenza (soluzione in grado di garantire, in linea teorica, valori di RPO prossimi allo zero).

– RTO

Il Recovery Time Objective (RTO) è il tempo necessario per il pieno recupero dell’operatività di un sistema o di un processo organizzativo in un sistema di analisi Business Critical System (ad esempio implementazioni di politiche di Disaster recovery nei Sistemi Informativi).

È in pratica la massima durata, prevista o tollerata, del downtime occorso. Nel calcolo del RTO deve essere compreso anche il tempo, successivo all’esecuzione del recupero-mediante il job di backup prescelto-di verifica di idoneità del sistema/informazione ripristinati: in pratica, l’utente o il servizio devono accedere al recuperato prontamente e pienamente, senza altre attese o buchi.

Aspetto di primaria importanza riveste il fatto che il valore di RTO sia definito, conosciuto e verificato, tenendo presente che se un downtime lungo danneggia la possibilità di fruire del servizio più di uno breve, il danno maggiore deriva dall’inconsapevolezza di quanto possa essere il tempo previsto per il ripristino dei servizi danneggiati.

VULNERABILITY ASSESSMENT

Al fine di valutare il grado di resilienza ad un eventuale attacco malware (Malware Resiliency) come prima attività, tramite il tool di VA di Qualys abbiamo potuto definire il perimetro dell’azienda, la risultanza è di aiuto per avere un quadro completo.

A tal proposito è stato posto l’accento sui seguenti aspetti:

- Vulnerabilità qualificate come Severe

- Vulnerabilità relative a problematiche di misconfigurazione

- Vulnerabilità relative a protocolli deprecati

- Vulnerabilità legata a software in EOL

- Vulnerabilità legata a mancati aggiornamenti dei sistemi coinvolti

Il motivo della scelta deriva principalmente dalle possibilità di manovra che un eventuale attaccante ha in riferimento all’infrastruttura in oggetto. In particolare, si considerino i seguenti scenari:

- Remote Code Execution

- Local File Inclusion

- Brute Force

- Deployamento di payload malevolo, tra cui backdoor

- XSS (Cross-Site Scripting)

Accanto al presente documento, insieme alla reportistica completa risultato delle scansioni effettuate, alleghiamo ulteriori documenti costituiti da grafici dettagliati esplicativi che sintetizzano il quadro finale.

Le informazioni aggiuntive hanno lo scopo di facilitare le attività di remediation fornendo dettagli sostanziali sugli asset coinvolti; pertanto, raccomandiamo di prenderne visione prima di consultare il report tecnico finale.

SELF ASSESSMENT

Per ottenere un quadro complessivo rispetto all’obiettivo del progetto, viene inoltre richiesta la compilazione di un documento di “Self Assessment” che ha lo scopo di erogare un risultato ottenuto tramite la media ponderata delle risposte in grado di generare uno scoring utile a comprendere quali siano i maggiori rischi rispetto ad eventuali interventi di minore impatto.

Un breve estratto del documento

Un breve estratto del risultato del documento

Scoring